Το VMware Aria είναι ευάλωτο σε κρίσιμο σφάλμα παράκαμψης ελέγχου ταυτότητας SSH

Το VMware Aria Operations for Networks (πρώην vRealize Network Insight) είναι ευάλωτο σε ένα ελάττωμα παράκαμψης ελέγχου ταυτότητας κρίσιμης σοβαρότητας που θα μπορούσε να επιτρέψει στους απομακρυσμένους εισβολείς να παρακάμψουν τον έλεγχο ταυτότητας SSH και να αποκτήσουν πρόσβαση σε ιδιω

τι

κά τελικά σημεία.

Το VMware Aria είναι μια σουίτα διαχείρισης και παρακολούθησης εικονικοποιημένων περιβαλλόντων και υβριδικών cloud, επιτρέποντας την αυτοματοποίηση IT, τη διαχείριση αρχείων καταγραφής, τη δημιουργία αναλυτικών στοιχείων, την ορατότητα του δικτύου, τον σχεδιασμό ασφάλειας και χωρητικότητας και τη διαχείριση λειτουργιών πλήρους εμβέλειας.

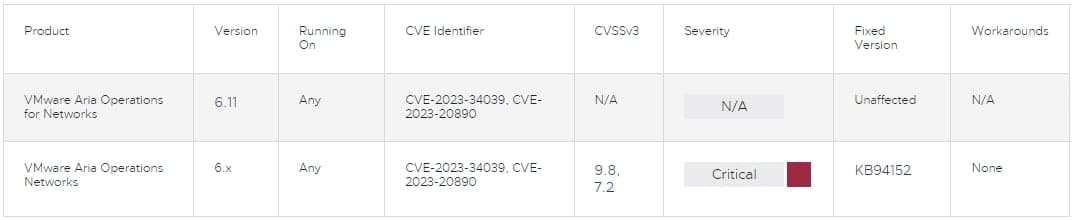

Χθες, ο πωλητής δημοσίευσε μια συμβουλευτική προειδοποίηση ασφαλείας για ένα ελάττωμα που επηρεάζει όλες τις εκδόσεις υποκαταστήματος Aria 6.x.

Το ελάττωμα, που ανακαλύφθηκε από αναλυτές στο ProjectDiscovery Research, παρακολουθείται ως CVE-2023-34039 και έχει λάβει εύρος CVSS v3 9,8, βαθμολογώντας το ως “κρίσιμο”.

“Το Aria Operations for Networks περιέχει μια ευπάθεια Authentication Bypass λόγω έλλειψης δημιουργίας μοναδικών

κρυπτο

γραφικών κλειδιών”, προειδοποιεί

Συμβουλή της VMware

σχετικά με το ελάττωμα.

“Ένας κακόβουλος παράγοντας με πρόσβαση δικτύου στο Aria Operations for Networks θα μπορούσε να παρακάμψει τον έλεγχο ταυτότητας SSH για να αποκτήσει πρόσβαση στο Aria Operations for Networks CLI.”

Η εκμετάλλευση του CVE-2023-34039 θα μπορούσε να οδηγήσει σε εξ

αγωγή

δεδομένων ή χειραγώγηση μέσω της διεπαφής γραμμής εντολών του προϊόντος. Ανάλογα με τη διαμόρφωση, αυτή η πρόσβαση μπορεί να οδηγήσει σε διακοπή δικτύου, τροποποίηση διαμόρφωσης, εγκατάσταση κακόβουλου λογισμικού και πλευρική μετακίνηση.

Ο προμηθευτής δεν έχει παράσχει λύσεις ή προ

τάσεις

μετριασμού, επομένως ο μόνος τρόπος για να διορθωθεί το κρίσιμο ελάττωμα είναι η αναβάθμιση στην έκδοση 6.11 ή η εφαρμογή της ενημερωμένης έκδοσης κώδικα KB94152 σε προηγούμενες εκδόσεις.

Μπορείτε να βρείτε το κατάλληλο πακέτο ενημέρωσης ασφαλείας και οδηγίες εγκατάστασης για τη συγκεκριμένη έκδοση από την οποία χρησιμοποιείτε

αυτή την ιστοσελίδα

.

Ένα δεύτερο ελάττωμα υψηλής σοβαρότητας (CVSS v3: 7.2) που αντιμετωπίζεται από την ίδια ενημερωμένη έκδοση κώδικα είναι το CVE-2023-20890. Αυτό το αυθαίρετο πρόβλημα εγγραφής αρχείου μπορεί να επιτρέψει σε έναν εισβολέα με πρόσβαση διαχειριστή στον στόχο να εκτελέσει απομακρυσμένη εκτέλεση κώδικα.

Λόγω του ότι αυτό το λογισμικό χρησιμοποιείται σε

μεγάλο

υς οργανισμούς που κατέχουν πολύτιμα περιουσιακά στοιχεία, οι χάκερ εκμεταλλεύονται γρήγορα κρίσιμα ελαττώματα σοβαρότητας που επηρεάζουν αυτά τα προϊόντα.

Τον Ιούνιο του 2023, η VMware προειδοποίησε τους πελάτες της σχετικά με την ενεργή εκμετάλλευση του CVE-2023-20887, μιας ευπάθειας απομακρυσμένης εκτέλεσης κώδικα που επηρεάζει το Aria Operations for Networks.

Οι προσπάθειες μαζικής σάρωσης και εκμετάλλευσης ξεκίνησαν μια εβδομάδα αφότου ο προμηθευτής έκανε μια ενημέρωση ασφαλείας που αντιμετώπιζε το πρόβλημα και μόλις δύο ημέρες μετά τη δημοσίευση ενός λειτουργικού PoC (proof of concept) exploit.

Τούτου λεχθέντος, οποιαδήποτε καθυστέρηση στην εφαρμογή της ενημέρωσης κώδικα KB94152 ή στην αναβάθμιση στην έκδοση Aria 6.11 θα έθετε το δίκτυό σας σε σημαντικό κίνδυνο επιθέσεων χάκερ.