Ένα νέο κακόβουλο λογισμικό

macOS

βασισμένο σε Rust που εξαπλώνεται ως ενημέρωση του Visual Studio για να παρέχει πρόσβαση σε κερκόπορτα σε παραβιασμένα συστήματα χρησιμοποιεί

υποδομή

που συνδέεται με τη διαβόητη συμμορία

ransomware

ALPHV/BlackCat.

Η καμπάνια που παρέχει το backdoor ξεκίνησε τουλάχιστον από τον Νοέμβριο του 2023 και συνεχίζει να διανέμει νεότερες παραλλαγές του κακόβουλου λογισμικού.

Γραπτό στο Rust, το κακόβουλο λογισμικό μπορεί να τρέξει σε αρχιτεκτονικές (x86_64) και ARM (Apple Silicon) που βασίζονται στην Intel, λένε ερευνητές της εταιρείας κυβερνοασφάλειας Bitdefender, οι οποίοι το παρακολουθούν ως RustDoor.

Πιθανός σύνδεσμος για λειτουργίες ransomware

Κατά την ανάλυση του RustDoor, ερευνητές κακόβουλου λογισμικού στο Bitdefender ανακάλυψαν ότι το κακόβουλο λογισμικό επικοινωνούσε με τέσσερις διακομιστές εντολών και ελέγχου (C2).

Εξετάζοντας τα δεδομένα πληροφοριών απειλών, οι αναλυτές διαπίστωσαν ότι τρία από αυτά είχαν χρησιμοποιηθεί σε επιθέσεις

δυνητικά συνδεδεμένο με επιθέσεις ransomware

από μια θυγατρική εταιρεία ALPHV/BlackCat.

Ωστόσο, οι ερευνητές υπογραμμίζουν ότι αυτό είναι ανεπαρκές στοιχείο για να συνδεθεί με σιγουριά η χρήση του RustDoor με έναν συγκεκριμένο παράγοντα απειλής και ότι «τεχνουργήματα και IoCs [indicators of compromise] προτείνουμε μια πιθανή σχέση με τους χειριστές ransomware BlackBasta και ALPHV/BlackCat.”

Καθώς οι εγκληματίες του κυβερνοχώρου έχουν λιγότερη ελευθερία στην επιλογή της υποδομής τους και περιορίζονται σε υπηρεσίες φιλοξενίας που παρέχουν ανωνυμία και αποδοκιμάζουν την παράνομη δραστηριότητα, είναι σύνηθες για πολλούς παράγοντες απειλών να χρησιμοποιούν τους ίδιους διακομιστές για επιθέσεις.

Ενώ υπάρχουν κρυπτογραφητές για το σύστημα macOS, εκδόσεις για το Apple M1 από το LockBit που δημιουργήθηκαν πριν από τον Δεκέμβριο του 2022, δεν υπάρχουν δημόσιες αναφορές αυτήν τη στιγμή για επίθεση ransomware στο λειτουργικό σύστημα της Apple.

Οι περισσότερες λειτουργίες στοχεύουν συστήματα Windows και

Linux

καθώς τα εταιρικά περιβάλλοντα χρησιμοποιούν διακομιστές που εκτελούν αυτά τα λειτουργικά συστήματα.

Λεπτομέρειες διανομής

Το RustDoor διανέμεται κυρίως ως ενημέρωση για το Visual Studio για Mac, το ολοκληρωμένο περιβάλλον ανάπτυξης (IDE) της Microsoft για την πλατφόρμα macOS, το οποίο θα διακοπεί φέτος στις 31 Αυγούστου.

Το backdoor του macOS παραδίδεται με πολλά ονόματα, όπως “

zshrc2

,”

Προεπισκόπηση

,”

VisualStudioUpdater

,”

VisualStudioUpdater_Patch

,”

Ενημέρωση του VisualStudio

,”

visualstudioupdate

,’ και ‘

DO_NOT_RUN_ChromeUpdates

‘.

Σύμφωνα με το Bitdefender, το κακόβουλο λογισμικό ήταν υπό ενεργή διανομή και δεν είχε εντοπιστεί για τουλάχιστον τρεις μήνες.

Οι ερευνητές ανακάλυψαν τρεις εκδόσεις του κακόβουλου λογισμικού, οι οποίες διατίθενται ως δυαδικά αρχεία FAT που περιλαμβάνουν αρχεία Mach-O τόσο για τις αρχιτεκτονικές x86_64 Intel όσο και για τις αρχιτεκτονικές ARM, αλλά δεν περιλαμβάνονται σε τυπικά γονικά αρχεία, όπως τα Application Bundles ή το Disk Image.

Η Bitdefender λέει ότι αυτή η άτυπη μέθοδος διανομής μειώνει το ψηφιακό αποτύπωμα της καμπάνιας και την πιθανότητα τα προϊόντα ασφαλείας να επισημαίνουν την κερκόπορτα ως ύποπτη.

Δυνατότητες backdoor

Σε μια αναφορά αυτή την εβδομάδα, οι ερευνητές λένε ότι το RustDoor έχει εντολές για τον έλεγχο του παραβιασμένου συστήματος και την εξαγωγή δεδομένων και μπορεί να παραμείνει στη συσκευή τροποποιώντας αρχεία συστήματος.

Μετά τη μόλυνση ενός συστήματος, το κακόβουλο λογισμικό επικοινωνεί με διακομιστές εντολών και ελέγχου (C2) χρησιμοποιώντας συγκεκριμένα τελικά σημεία για εγγραφή, εκτέλεση εργασιών και εξαγωγή δεδομένων.

Οι εντολές που υποστηρίζονται από το κακόβουλο λογισμικό περιλαμβάνουν τα εξής:

-

ΥΣΤΕΡΟΓΡΑΦΟ

: Παραθέτει διεργασίες που εκτελούνται, χρήσιμες για την παρακολούθηση της δραστηριότητας του συστήματος. -

κέλυφος

: Εκτελεί αυθαίρετες εντολές φλοιού, δίνοντας στους εισβολείς άμεσο έλεγχο. -

CD

: Αλλάζει τον τρέχοντα κατάλογο, επιτρέποντας την πλοήγηση στο σύστημα αρχείων. -

mkdir

: Δημιουργεί έναν νέο κατάλογο, χρήσιμο για την οργάνωση κλεμμένων δεδομένων ή στοιχείων κακόβουλου λογισμικού. -

rm

: Αφαιρεί αρχεία, πιθανώς για τη διαγραφή σημαντικών αρχείων ή τον καθαρισμό ιχνών του κακόβουλου λογισμικού. -

rmdir

: Αφαιρεί καταλόγους, παρόμοιους με το rm αλλά για καταλόγους. -

ύπνος

: Παύση της εκτέλεσης για καθορισμένο χρόνο, πιθανώς για να αποφύγει τον εντοπισμό ή να συγχρονίσει ενέργειες. -

μεταφόρτωση

: Στέλνει αρχεία σε έναν απομακρυσμένο διακομιστή, που χρησιμοποιείται για την εξαγωγή κλεμμένων δεδομένων. -

botkill

: Τερματίζει άλλες διαδικασίες κακόβουλου λογισμικού, πιθανώς για την εξάλειψη του ανταγωνισμού ή την απελευθέρωση πόρων συστήματος. -

διαλόγου

: Εμφανίζει μηνύματα ή προτροπές στον χρήστη, πιθανώς για ηλεκτρονικό ψάρεμα ή για εκτέλεση εντολών με δικαιώματα χρήστη. -

taskkill

: Τερματίζει καθορισμένες διαδικασίες, χρήσιμες για τη διακοπή λογισμικού ασφαλείας ή άλλων διαδικασιών που παρεμβαίνουν σε κακόβουλο λογισμικό. -

Κατεβάστε

: Ανακτά αρχεία από έναν απομακρυσμένο διακομιστή, που χρησιμοποιείται για τη μεταφορά πρόσθετων στοιχείων κακόβουλου λογισμικού ή ενημερώσεων στο μολυσμένο σύστημα.

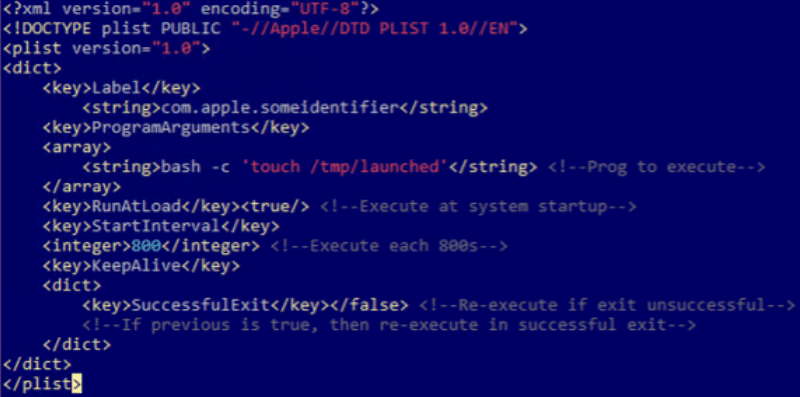

Το backdoor χρησιμοποιεί εργασίες Cron και LaunchAgents για να προγραμματίσει την εκτέλεσή του σε συγκεκριμένες ώρες ή όταν ο χρήστης συνδέεται, διασφαλίζοντας έτσι ότι θα επιβιώσει από τις επανεκκινήσεις του συστήματος.

Επιπλέον

, τροποποιεί το

~/.zshrc

αρχείο για εκτέλεση σε νέες περιόδους σύνδεσης τερματικού ή προσθήκη στο Dock με εντολές συστήματος, κάτι που το βοηθά να συνδυάζεται με νόμιμες εφαρμογές και δραστηριότητες χρήστη.

Κώδικας για τη δημιουργία εμμονής στο σύστημα

(Bitdefender)

Το Bitdefender σημειώνει ότι υπάρχουν τουλάχιστον τρεις παραλλαγές του RustDoor, η παλαιότερη που έχει δει από τις αρχές Οκτωβρίου 2023.

Η επόμενη εμφανίστηκε στις 22 Νοεμβρίου και φάνηκε να είναι μια δοκιμαστική έκδοση που προηγήθηκε μιας ενημερωμένης έκδοσης που παρατηρήθηκε στις 30 Νοεμβρίου, η οποία περιλαμβάνει “μια σύνθετη διαμόρφωση JSON καθώς και ένα ενσωματωμένο σενάριο Apple που χρησιμοποιείται για την εξαγωγή” αρχείων με συγκεκριμένες επεκτάσεις.

Οι ερευνητές παρέχουν μια λίστα γνωστών δεικτών συμβιβασμού για το RustDoor, η οποία περιλαμβάνει δυαδικά αρχεία, τομείς λήψης και διευθύνσεις URL για τους τέσσερις διακομιστές εντολών και ελέγχου που ανακαλύφθηκαν.

Παρόμοια άρθρα

VIA:

bleepingcomputer.com