Το κακόβουλο λογισμικό RomCom εξαπλώνεται μέσω του Google Ads για ChatGPT, GIMP και άλλα

Related Posts

Μια νέα καμπάνια που διανέμει το κακόβουλο λογισμικό backdoor της RomCom υποδύεται τους ιστότοπους γνωστού ή φανταστικού λογισμικού, ξεγελώντας τους χρήστες για λήψη και εκκίνηση κακόβουλων προγραμμάτων εγκατάστασης.

Η τελευταία καμπάνια αποκαλύφθηκε από

Trend Micro

που ακολουθούν τη RomCom από το καλοκαίρι του 2022. Οι ερευνητές αναφέρουν ότι οι παράγοντες απειλών πίσω από το κακόβουλο λογισμικό έχουν κλιμακώσει την αποφυγή του χρησιμοποιώντας κρυπτογράφηση και συσκότιση ωφέλιμου φορτίου και επέκτειναν τις δυνατότητες του εργαλείου εισάγοντας νέες και ισχυρές εντολές.

Οι περισσότεροι ιστότοποι που χρησιμοποιούνται για τη διανομή RomCom σε θύματα αφορούν εφαρμογές διαχείρισης απομακρυσμένων επιτραπέζιων υπολογιστών, γεγονός που αυξάνει την πιθανότητα οι εισβολείς να χρησιμοποιούν phishing ή κοινωνική μηχανική για να προσεγγίσουν τους στόχους τους.

Η RomCom συνδέεται με το ransomware της Κούβας

Η πρώτη τεκμηριωμένη χρήση της RomCom αναφέρθηκε τον Αύγουστο του 2022 από την Palo Alto Networks, αποδίδοντας τις επιθέσεις σε μια θυγατρική της Κούβας ransomware που ονόμασαν «Tropical Scorpius». Η Trend Micro χρησιμοποιεί το “Void Rabisu” για να παρακολουθήσει τον ίδιο ηθοποιό.

Τον Οκτώβριο του 2022, το CERT-UA της Ουκρανίας ανέφερε ότι το κακόβουλο λογισμικό RomCom χρησιμοποιήθηκε σε επιθέσεις εναντίον κρίσιμων δικτύων στη χώρα.

Μια άλλη αναφορά που δημοσιεύτηκε σχεδόν ταυτόχρονα από την BlackBerry ισχυρίστηκε ότι συσχετίστηκε με το ransomware της Κούβας αλλά

επιβεβαίωσε τις επιθέσεις στην Ουκρανία

ενώ έδειξε επίσης ότι υπήρχαν θύματα κακόβουλου λογισμικού στις Ηνωμένες Πολιτείες, τη Βραζιλία και τις Φιλιππίνες.

Μια επακόλουθη αναφορά BlackBerry τον Νοέμβριο του 2022 απέδειξε πώς η RomCom μιμήθηκε το νόμιμο λογισμικό, συμπεριλαμβανομένων του SolarWinds Network Performance Monitor (NPM), του διαχειριστή κωδικών πρόσβασης KeePass και του PDF Reader Pro.

Η τρέχουσα καμπάνια

Η αναφορά της Trend Micro σχετικά με την πιο πρόσφατη δραστηριότητα της RomCom παραθέτει αρκετά παραδείγματα ιστότοπων που χρησιμοποιήθηκαν από τους χειριστές κακόβουλου λογισμικού μεταξύ Δεκεμβρίου 2022 και Απριλίου 2023 που υποδύονται νόμιμο λογισμικό, όπως Gimp, Go To Meeting, ChatGPT, WinDirStat, AstraChat, System Ninja, Devolutions’ Remote Desktop Manager , κι αλλα.

Ένας από τους κακόβουλους ιστότοπους που εξακολουθεί να είναι συνδεδεμένος

(BleepingComputer)

Μερικοί από τους κακόβουλους ιστότοπους που χρησιμοποιήθηκαν την εν λόγω χρονική περίοδο είναι:

- gllmp.com (εκτός σύνδεσης) – Μιμείται το δωρεάν πρόγραμμα επεξεργασίας εικόνων ανοιχτού κώδικα

- gotomeet.us (εκτός σύνδεσης) – Μιμείται την εφαρμογή βιντεοσύσκεψης και συνδιάσκεψης στο cloud

- singularlabs.org (εκτός σύνδεσης) – Υποδύεται ένα εργαλείο καθαρισμού υπολογιστή

- chatgpt4beta.com (διαδικτυακό) – Μιμείται την πλατφόρμα chatbot που υποστηρίζεται από AI

- astrachats.com (εκτός σύνδεσης) – Μιμείται το λογισμικό ασφαλούς συνομιλίας

- devolutionrdp.com (διαδικτυακό) – Μιμείται ένα εργαλείο διαχείρισης απομακρυσμένης επιφάνειας εργασίας

- cozy-sofware.com (εκτός σύνδεσης) – Μιμείται ένα εργαλείο διαχείρισης απομακρυσμένης επιφάνειας εργασίας

- vectordmanagesoft.com (εκτός σύνδεσης) – Μιμείται ένα εργαλείο διαχείρισης απομακρυσμένης επιφάνειας εργασίας

- devolrdm.com (διαδικτυακό) – Μιμείται ένα εργαλείο διαχείρισης απομακρυσμένης επιφάνειας εργασίας

- dirwinstat.com (διαδικτυακό) – Μιμείται ένα εργαλείο προβολής χρήσης δίσκου και καθαρισμού

Αυτοί οι ψεύτικοι ιστότοποι προωθούνται μέσω διαφημίσεων της Google και άκρως στοχευμένων μηνυμάτων ηλεκτρονικού ψαρέματος, με τα περισσότερα θύματα να έχουν την έδρα τους στην Ανατολική Ευρώπη.

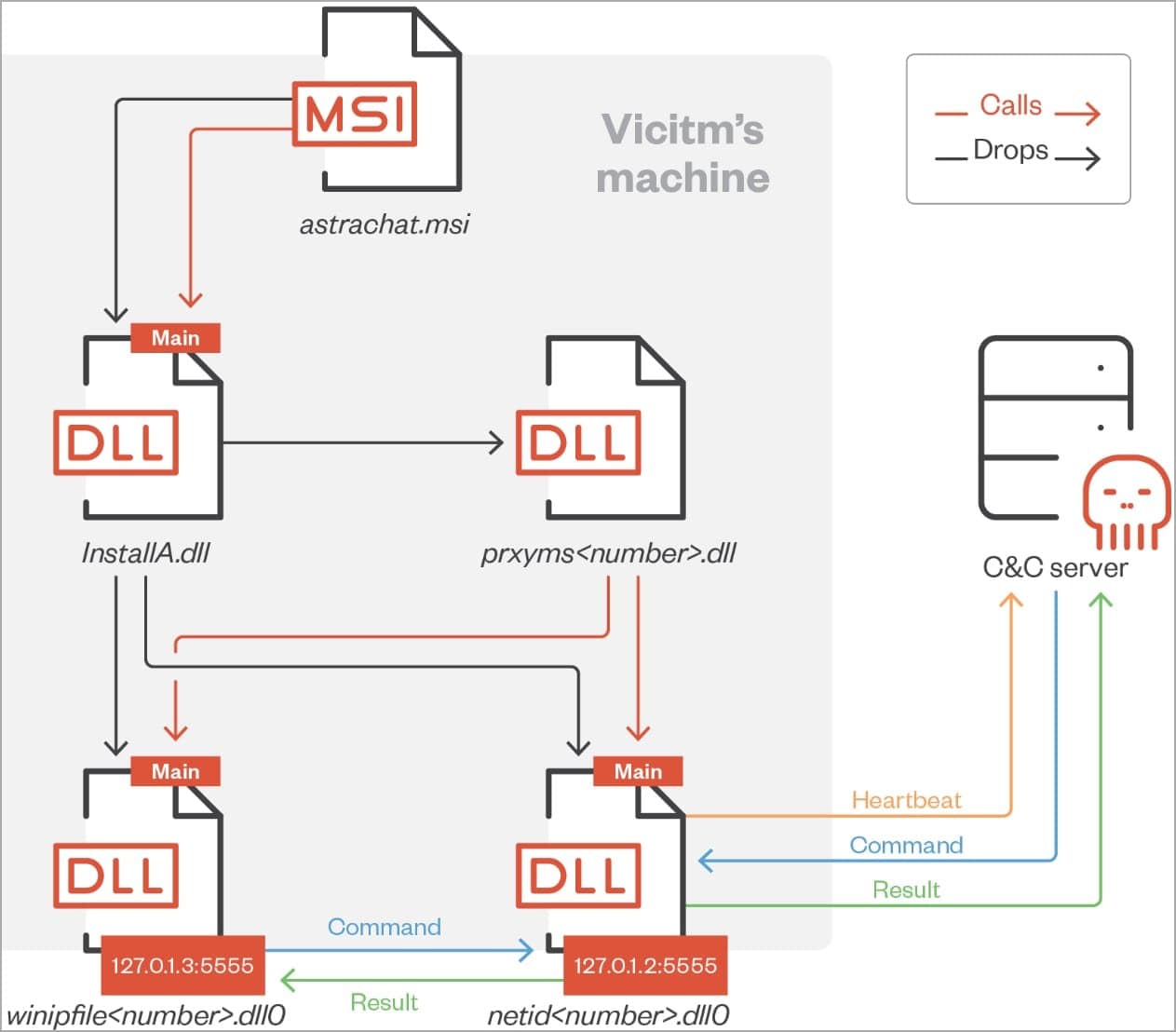

Οι ιστότοποι διανέμουν προγράμματα εγκατάστασης MSI που υποδύονται την εφαρμογή που υποσχέθηκε, αλλά έχουν trojanized με ένα κακόβουλο αρχείο DLL (“InstallA.dll”).

Αυτό το αρχείο εξάγει άλλα τρία DLL στο φάκελο %PUBLIC%Libraries του θύματος, ο οποίος χειρίζεται τις επικοινωνίες διακομιστή εντολών και τον έλεγχο και την εκτέλεση εντολών.

Διαδικασία μόλυνσης

(Trend Micro)

Η τελευταία έκδοση του ωφέλιμου φορτίου RomCom που αναλύθηκε από την Trend Micro δείχνει ότι οι δημιουργοί του έχουν εργαστεί για την εφαρμογή πρόσθετων κακόβουλων εντολών, με τον αριθμό των εντολών τους να αυξάνεται από 20 σε 42.

Μερικές από τις επισημασμένες εντολές που μπορούν να προωθηθούν σε μια συσκευή που έχει μολυνθεί με RomCom είναι:

- Ξεκινήστε το cmd.exe

- Ρίξτε ένα αρχείο στον υπολογιστή του θύματος για να εισάγετε περισσότερα ωφέλιμα φορτία.

- Δημιουργήστε μια διαδικασία με πλαστογράφηση PID για να φαίνεται νόμιμη.

- Διήθηση δεδομένων από το παραβιασμένο σύστημα.

- Ρυθμίστε έναν διακομιστή μεσολάβησης μέσω SSH.

- Ενημερώστε το κακόβουλο λογισμικό στη συσκευή.

- Εκτελέστε το AnyDesk σε ένα κρυφό παράθυρο.

- Συμπιέστε έναν δεδομένο φάκελο και στείλτε τον στον διακομιστή των εισβολέων.

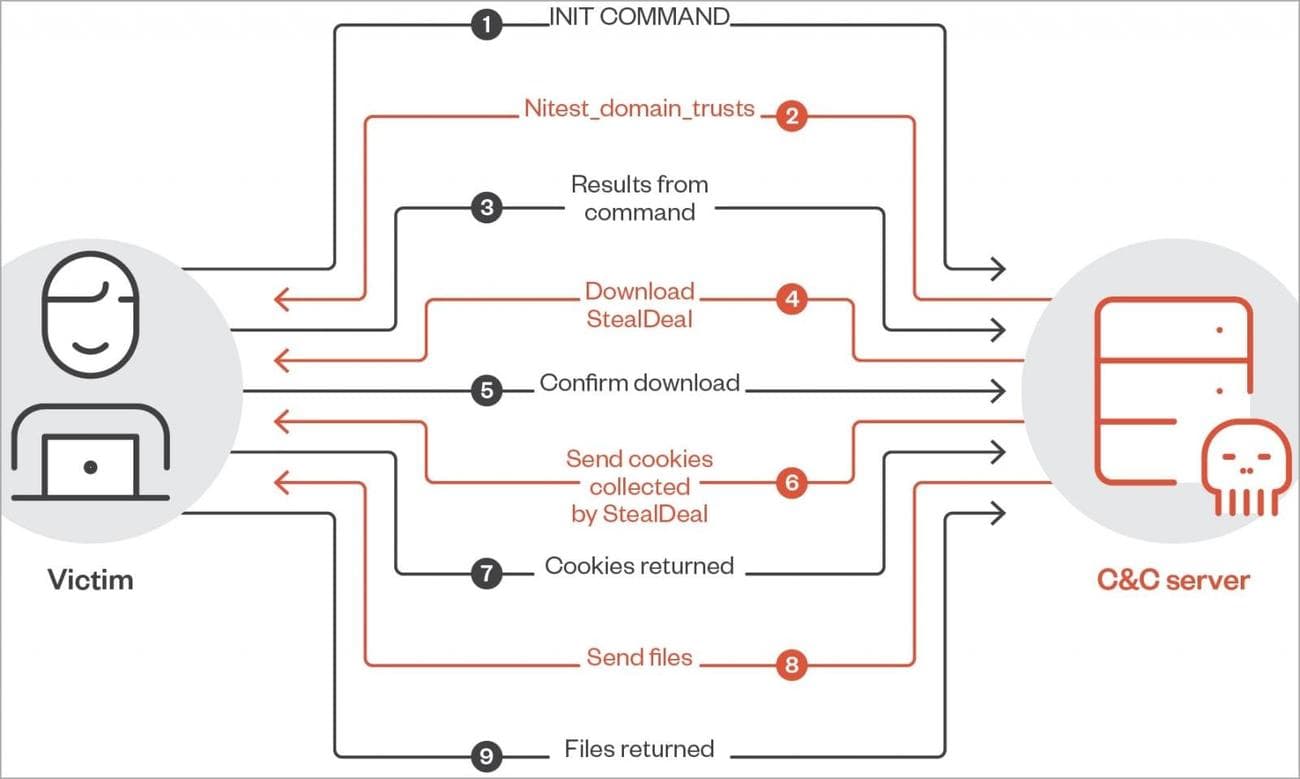

Αυτές οι εντολές ήδη δίνουν στους εισβολείς εκτεταμένες δυνατότητες, αλλά η εταιρεία κυβερνοασφάλειας αναφέρει ότι έχει δει αρκετές περιπτώσεις πρόσθετων ωφέλιμων φορτίων κακόβουλου λογισμικού που εγκαθίστανται μέσω της RomCom.

Τα στοιχεία Stealer που λήφθηκαν από τη RomCom σε παραβιασμένες συσκευές περιλαμβάνουν:

-

PhotoDirector.dll

– Ένα εργαλείο λήψης στιγμιότυπων οθόνης που συμπιέζει εικόνες σε αρχεία ZIP για εξαγωγή. -

procsys.dll

– Ένα πρόγραμμα περιήγησης ιστού (Chrome, Firefox, Edge) κλοπής cookies. -

wallet.exe

– Ένας κλέφτης πορτοφολιού κρυπτονομισμάτων. -

msg.dll

– Ένας κλέφτης συνομιλίας με instant messenger. -

FileInfo.dll

– Ένα πρόγραμμα κλοπής διαπιστευτηρίων FTP που ανεβάζει δεδομένα σε διακομιστή FTP.

Διάγραμμα επικοινωνιών C2

(Trend Micro)

Ενισχυμένη φοροδιαφυγή

Οι συγγραφείς της RomCom χρησιμοποιούν τώρα το λογισμικό VMProtect για προστασία κώδικα και δυνατότητες anti-VM. Επίσης, χρησιμοποιεί κρυπτογράφηση για το ωφέλιμο φορτίο, το κλειδί του οποίου δεν είναι κωδικοποιημένο αλλά λαμβάνεται από μια εξωτερική διεύθυνση.

Το κακόβουλο λογισμικό χρησιμοποιεί null byte στην επικοινωνία C2 για να αποφύγει τον εντοπισμό από τα εργαλεία παρακολούθησης δικτύου.

Τέλος, το λογισμικό που λαμβάνεται από τους κακόβουλους ιστότοπους υπογράφεται από φαινομενικά νόμιμες εταιρείες που υποτίθεται ότι έχουν έδρα στις ΗΠΑ και τον Καναδά, οι ιστοσελίδες των οποίων είναι γεμάτες με ψεύτικο ή λογοκλοπή περιεχόμενο.

Η RomCom έχει συσχετιστεί με ransomware, κατασκοπεία και πόλεμο και οι ακριβείς στόχοι των χειριστών της παραμένουν ασαφείς. Όποια και αν είναι η περίπτωση, είναι μια ευέλικτη απειλή που μπορεί να προκαλέσει σημαντική ζημιά.

Η Trend Micro έχει παράσχει μια ολοκληρωμένη λίστα με

δείκτες συμβιβασμού

(IoC) για την τελευταία καμπάνια RomCom και

Κανόνες Yara

για να βοηθήσει τους αμυνόμενους να εντοπίσουν και να σταματήσουν τις επιθέσεις.