Θύρα Cobalt Strike ανοιχτού κώδικα «Geacon» που χρησιμοποιείται σε επιθέσεις macOS

Related Posts

Το Geacon, μια εφαρμογή του Beacon που βασίζεται στο Go από τη σουίτα δοκιμών διείσδυσης που χρησιμοποιείται ευρέως Cobalt Strike, χρησιμοποιείται όλο και περισσότερο για τη στόχευση συσκευών macOS.

Τόσο το Geacon όσο και το Cobalt Strike είναι βοηθητικά προγράμματα που χρησιμοποιούν οι νόμιμοι οργανισμοί για την προσομοίωση επιθέσεων κατά των δικτύων τους και τη βελτίωση της άμυνας, αλλά οι φορείς απειλών έχουν επίσης βασιστεί σε αυτά για επιθέσεις.

Στην περίπτωση του Cobalt Strike, οι παράγοντες απειλών το κάνουν κατάχρηση για να υπονομεύσουν τα συστήματα των Windows για χρόνια, με τη βιομηχανία infosec να καταβάλλει συνεχείς προσπάθειες για να το καταπολεμήσει.

Ερευνητές ασφαλείας στο

SentinelOne

παρακολούθηση της δραστηριότητας Geacon στη φύση έχουν παρατηρήσει αυξημένο αριθμό ωφέλιμων φορτίων στο VirusTotal τον τελευταίο καιρό. Αν και κάποιοι από αυτούς έδειχναν σημάδια ότι ήταν μέρος μιας επιχείρησης κόκκινης ομάδας, άλλοι είχαν τα χαρακτηριστικά των κακόβουλων επιθέσεων.

Ανάπτυξη και διαθεσιμότητα πιρουνιού

Όταν ο Geacon

εμφανίστηκε για πρώτη φορά στο GitHub

Ως μια πολλά υποσχόμενη θύρα για το Cobalt Strike που θα μπορούσε να λειτουργήσει στο macOS, οι χάκερ φάνηκαν να δίνουν λίγη προσοχή σε αυτό.

Ωστόσο, το SentinelOne αναφέρει ότι αυτό άλλαξε τον Απρίλιο, αφού ανώνυμοι Κινέζοι προγραμματιστές δημοσίευσαν στο GitHub δύο πιρούνια Geacon:

Geacon Plus

– δωρεάν και δημόσια διαθέσιμη και η ιδιωτική, επί πληρωμή έκδοση,

Geacon Pro

.

Τα ιστορικά δεδομένα από το Virus Total υποδεικνύουν ότι τα ωφέλιμα φορτία Mach-O για τη δωρεάν παραλλαγή του πιρουνιού βρίσκονται υπό ανάπτυξη από τον Νοέμβριο του 2022.

Σήμερα, το πιρούνι Geacon έχει προστεθεί στο ‘

404 έργο Starlink

ένα δημόσιο αποθετήριο GitHub αφιερωμένο στα εργαλεία δοκιμής στυλό της κόκκινης ομάδας που διατηρεί το εργαστήριο Zhizhi Chuangyu από το 2020.

Αυτή η συμπερίληψη βοήθησε στην αύξηση της δημοτικότητας του πιρουνιού Geacon και φαίνεται να έχει τραβήξει την προσοχή των κακοπροαίρετων χρηστών.

Ανάπτυξη στην άγρια φύση

Το SentinelOne εντόπισε δύο περιπτώσεις κακόβουλης ανάπτυξης Geacon σε δύο υποβολές VirusTotal που έγιναν στις 5 Απριλίου και στις 11 Απριλίου.

Το πρώτο είναι ένα αρχείο μικροεφαρμογής AppleScript με το όνομα “Xu Yiqing’s Resume_20230320.app”, το οποίο έχει σχεδιαστεί για να επιβεβαιώνει ότι εκτελείται σε ένα σύστημα macOS πριν φέρει ένα ανυπόγραφο ωφέλιμο φορτίο “Geacon Plus” από έναν διακομιστή εντολών και ελέγχου (C2) με έναν κινέζικο Διεύθυνση IP.

Οι ερευνητές σημειώνουν ότι η συγκεκριμένη διεύθυνση C2 (47.92.123.17) έχει συσχετιστεί στο παρελθόν με επιθέσεις Cobalt Strike σε μηχανήματα Windows.

Πριν από την έναρξη της «δραστηριότητάς του ως beaconing», το ωφέλιμο φορτίο εμφανίζει ένα αρχείο PDF decoy στο θύμα – ένα βιογραφικό για ένα άτομο που ονομάζεται Xy Yiqing.

Το Decoy PDF εμφανίζεται στο θύμα

(SentinelOne)

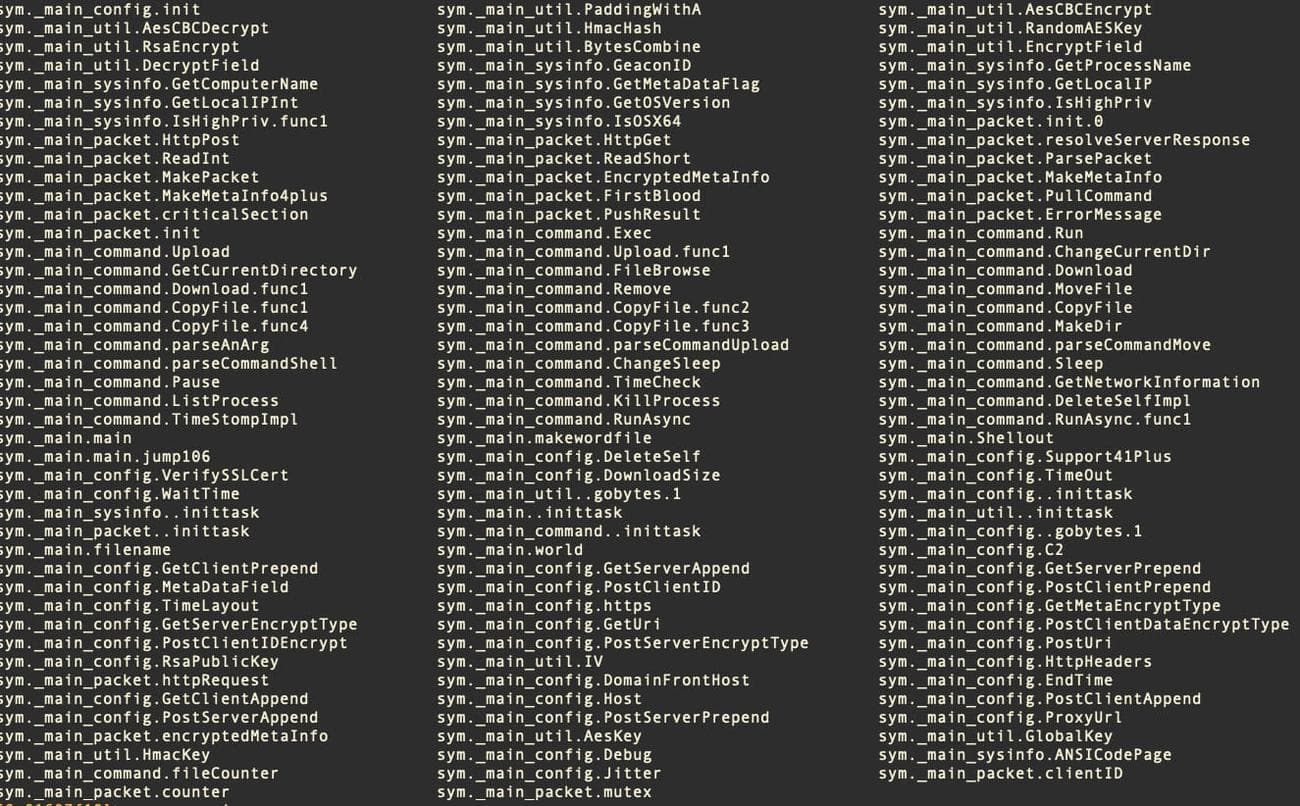

Το ωφέλιμο φορτίο Geacon υποστηρίζει επικοινωνίες δικτύου, κρυπτογράφηση και αποκρυπτογράφηση δεδομένων, μπορεί να κατεβάσει πρόσθετα ωφέλιμα φορτία και να εξάγει δεδομένα από το παραβιασμένο σύστημα.

Κύριες λειτουργίες του ωφέλιμου φορτίου Geacon

(SentinelOne)

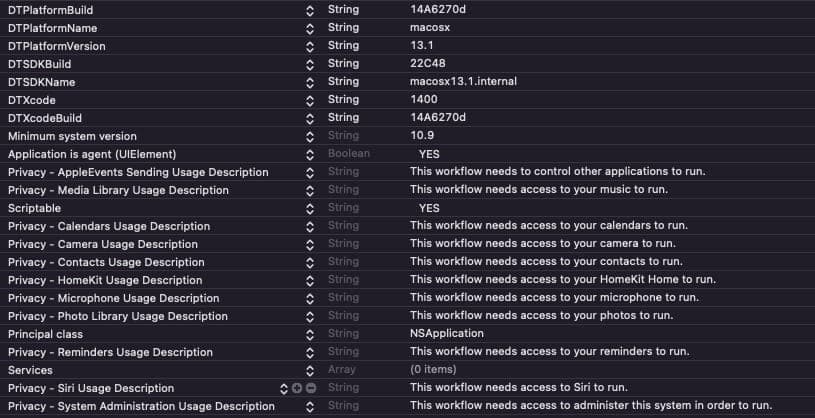

Το δεύτερο ωφέλιμο φορτίο είναι το SecureLink.app και το SecureLink_Client, μια trojanized έκδοση της εφαρμογής SecureLink που χρησιμοποιείται για ασφαλή απομακρυσμένη υποστήριξη, η οποία φέρει ένα αντίγραφο του “Geacon Pro”.

Σε αυτήν την περίπτωση, το δυαδικό στοχεύει μόνο συστήματα Mac που βασίζονται σε Intel, εκδόσεις OS X 10.9 (Mavericks) και νεότερες εκδόσεις.

Λεπτομέρειες αρχείου

(SentinelOne)

Κατά την εκκίνηση, η εφαρμογή ζητά πρόσβαση στην κάμερα, το μικρόφωνο, τις επαφές, τις φωτογραφίες, τις υπενθυμίσεις, ακόμη και τα δικαιώματα διαχειριστή του υπολογιστή, τα οποία κανονικά προστατεύονται από το πλαίσιο απορρήτου της Apple για Διαφάνεια, Συναίνεση και Έλεγχο (TCC).

Αν και πρόκειται για εξαιρετικά επικίνδυνες άδειες, ο τύπος της μεταμφιεσμένης εφαρμογής είναι τέτοιος που μπορεί να αμβλυνθεί η υποψία του χρήστη, εξαπατώντας τον έτσι ώστε να ικανοποιήσει το αίτημα της εφαρμογής.

Στοιχεία άδειας πρόσβασης

(SentinelOne)

Σε αυτήν την περίπτωση, η διεύθυνση IP του διακομιστή C2 (13.230.229.15) με την οποία επικοινωνεί η Geacon βρίσκεται στην Ιαπωνία και η VirusTotal την έχει συνδέσει με προηγούμενες λειτουργίες Cobalt Strike.

Ενώ το SentinelOne συμφωνεί ότι ορισμένες από τις παρατηρούμενες δραστηριότητες Geacon πιθανότατα συνδέονται με νόμιμες λειτουργίες της κόκκινης ομάδας, υπάρχει μια καλή πιθανότητα οι πραγματικοί αντίπαλοι “να κάνουν χρήση των δημόσιων και πιθανώς ακόμη και των ιδιωτικών πιρουνιών της Geacon”.

Αυτό το συμπέρασμα υποστηρίζει ο αυξημένος αριθμός δειγμάτων Geacon που παρατηρήθηκαν τους τελευταίους μήνες, στα οποία οι ομάδες ασφαλείας θα πρέπει να αντιδράσουν εφαρμόζοντας επαρκή αμυντικά μέτρα.

Το SentinelOne έχει παράσχει μια λίστα δεικτών συμβιβασμού (IoC) που μπορούν να χρησιμοποιήσουν οι εταιρείες για να δημιουργήσουν κατάλληλες προστασίες έναντι της απειλής Geacon.